新发现的恶意内核驱动程序及其影响

关键要点

恶意内核驱动:2023年2月在BlackCat勒索软件事件中发现的新恶意内核驱动程序,用于控制安全代理。利用签名驱动:攻击者通过利用被盗或泄露的交叉签名证书来绕过安全。安全应对:企业需加强代码签名证书的安全性,并采用更有效的流程进行控制。最近在2023年2月的BlackCat勒索软件事件中,发现了一种新的内核驱动程序。该驱动程序利用了独立的用户客户端可执行文件,通过这些文件来控制、暂停和终止部署在受保护计算机上的安全代理的各种进程。

在一篇5月22日的博客文章中,趋势科技的研究人员表示,他们认为这个新的内核驱动是一个旧版的更新版本,其主要功能继承自2022年12月曼迪昂、Sophos和Sentinel One的研究中披露的样本。

这三家公司发布了协调的声明,指出恶意内核驱动程序正通过多个微软硬件开发者账户进行签名。联合研究人员表示,这些账户曾在多起网络攻击中被利用,包括勒索软件事件。随之而来的是,微软撤销了多个在这些攻击中被滥用的硬件开发者账户。

旋风加速下载免费趋势科技的研究人员解释说,恶意行为者使用不同的方式来签署他们的恶意内核驱动。在这起事件中,攻击者试图部署曼迪昂披露的旧版本驱动,但由于该驱动已经被认可并检测到,威胁行为者最终部署了一个通过被盗或泄露的交叉签名证书签名的内核驱动。趋势科技的研究人员表示,这种内核驱动通常在规避阶段被使用。

BlackCat勒索软件组的近期活动标志着网络威胁形势的严重升级。Ontinue安全运营副总裁Craig Jones表示,通过利用签名内核驱动,威胁行为者在网络犯罪与制止其企图之间的“数字猫鼠游戏”中提高了风险。

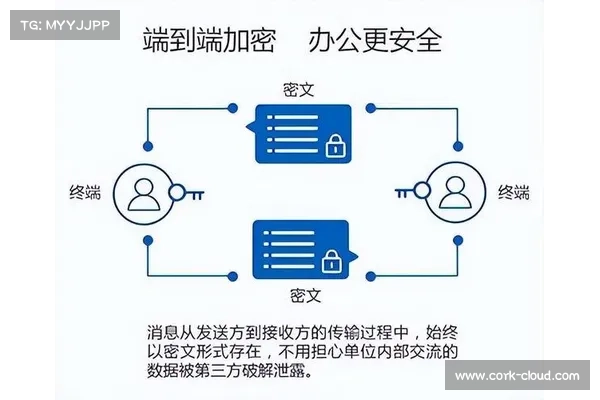

Jones指出:“这一事件的一个有趣之处在于,勒索软件操作者利用通过微软门户签名的恶意内核驱动或使用被盗证书。这使得他们能够获得对攻击系统的特权级访问权限,绕过安全协议。这也表明其在技术上具有高度的复杂性,并对Windows系统操作有深入的理解。他们本质上用这些驱动程序操纵和控制目标系统上的进程,包括禁用安全措施、删除文件,甚至迫使系统重启。”

AppViewX的首席解决方案官Murali Palanisamy指出,当前状况凸显了保护代码签名证书和实施严格流程以安全控制签名代码的重要性。他表示,研究中提到的方法显示出这些威胁行为者利用签名内核驱动进行规避的新能力。企业需要借助安全工具和最佳实践,例如集中安全密钥和分布式代码签名服务,并建立相应的流程与控制,以保护和验证签署的代码。

Palanisamy评论:“手动流程或将代码签名密钥和证书分发给不同方会增加威胁行为者利用密钥的潜力。如果一个公司遭到破坏,可能会影响到其所有客户,这进一步强调了对证书和密钥的关注。此外,谷歌提议将公共TLS证书的有效期从13个月减少到90天,这一问题还会加剧。”

Critical Start的网络威胁研究高级经理Callie Guenther表示,这项新研究为我们提供了关于勒索软件运营者发展技术的宝贵见解,并强调了协